آسیبپذیری جدید n8n با اسکور 9.9 | CVE-2025-68668

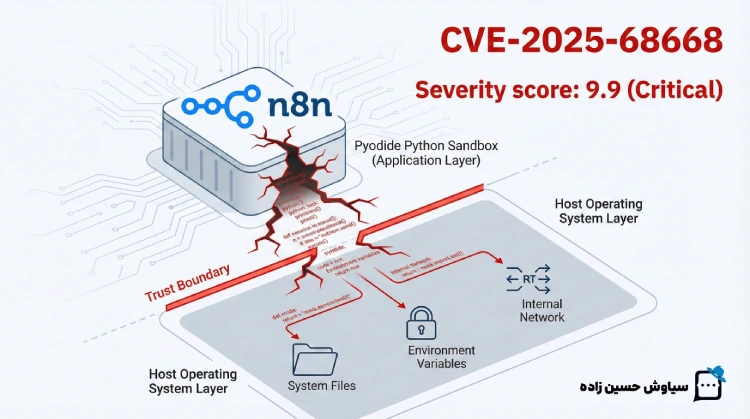

آسیبپذیری جدید (CVE-2025-68668) دقیقا جایی نشسته که خیلیها بهش اعتماد کرده بودن: Python Code Node. مشکل تکنیکال Sandbox Bypass هست. یعنی مکانیزم Pyodide که قرار بود نذاره کد پایتون از محیط ایزوله خارج بشه، Fail شده.

حالا چرا این یه فاجعهست؟ خیلیها فکر میکنن چون اتکر نیاز به Authentication داره، پس امنه. که اشتباهه! فرض کنید Credential یکی از اعضای تیم لو بره، یا کلا یک Insider Threat داشته باشید. هر کسی که دسترسی ساخت یا ویرایش Workflow داشته باشه، میتونه روی سرور اصلی (N8N Host) هر دستور سیستمی که بخواد رو اجرا کنه (Arbitrary System Commands).

عملا با یک اسکریپت ساده پایتون، اتکر از لایه اپلیکیشن رد میشه و مستقیم میاد روی OS سرور شما! یعنی دسترسی به فایلهای سیستمی، Environment Variableها و کل شبکه داخلی شما.

راه حل CVE-2025-68668 چیه؟

۱. بهترین کار: آپدیت فوری به نسخه 2.0.0. توی این نسخه معماری تغییر کرده و Native Python Task Runner دیفالت شده که ایزولهتره.

۲. Workaround موقت: اگر الان نمیتونید آپدیت کنید، سریعا متغییر N8N_PYTHON_ENABLED=false رو ست کنید تا پایتون کلا غیرفعال بشه. یا نود کد رو با NODES_EXCLUDE=["n8n-nodes-base.code"] ببندید.

توی دنیای Automation، ابزاری که دسترسی به همهجا داره، اگه آسیب پذیر باشه، کل شبکه باهاش آلوده میشه .