آسیب پذیری TeamViewer: وقتی هش درسته، ولی فایل نه!

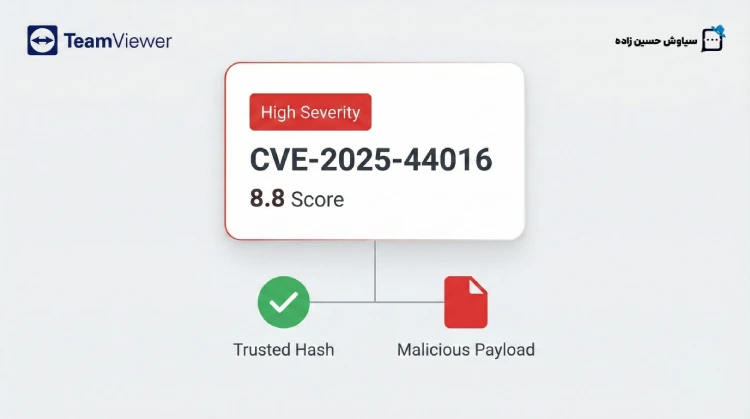

باز هم قصه تکراری Improper Input Validation، این بار توی سرویس Enterprise-grade مثل TeamViewer DEX (همون 1E Client سابق). ماجرا سر سرویس NomadBranch.exe هست که سه تا آسیبپذیری گرفته. جدیترینش CVE-2025-44016 با نمره 8.8 که عملا یک کلاس درس برای کساییه که فکر میکنن صرفا چک کردن Hash برای امنیت کافیه.

مکانیزم حمله جالبه: اتکر که دسترسی شبکه Local داره، Hash یک فایل Valid رو ارائه میده. سرویس Integrity Check رو روی هش انجام میده و تایید میکنه، اما اتکر درواقع Payload مخرب رو تزریق میکنه. نتیجه؟ سرویس چون به Hash اعتماد کرده، فایل مخرب رو با دسترسی خودش (Service Context) اجرا میکنه. یعنی یک Arbitrary Code Execution تمیز و بی دردسر.

کنارش دوتا باگ دیگه هم هست:

۱. باگ DoS که با یک دستور خاص سرویس رو Crash میکنه.

۲. باگ CVE-2025-46266 که سرویس رو مجبور میکنه دیتا رو به یک IP داخلی دلخواه بفرسته (یه جورایی شبیه SSRF ولی لوکال).

نکته مثبت اینه که NomadBranch به صورت Default غیرفعاله. نکته منفی؟ توی سازمانهای بزرگ دقیقا برای Content Distribution این سرویس رو Enable میکنن. اگر پچ نسخه 25.11 رو نگیرید، ابزار مدیریت سیستم رو تبدیل کردید به ابزار Lateral Movement برای هکر.

امنیت فقط رمزنگاری و فایروال نیست؛ امنیت یعنی به هیچ ورودیای اعتماد نکنید، حتی اگه Hash درستی داشت. سریعتر آپدیت کنید.